Riscos da utilização de SMS na Autenticação Multifator

Resumo

Resumo | ||

Hoje, a Autenticação Multifator (MFA) é muito utilizada como forma adicional de confirmar credenciais e, por questões de praticidade, os usuários acabam escolhendo receber seu segundo código de autenticação via SMS. No entanto, esta pode não ser a melhor forma de preservar a segurança. De acordo com uma publicação de Alex Weinert, da Divisão de Identidade Segurança e Proteção da Microsoft, é preciso ter também uma outra visão sobre este tipo de autenticação. Apesar de já popularizada, a prática pode trazer sérios riscos já que toda rede de telecomunicação é baseada em RPTC (Rede Pública de Telefonia Comutada), que pode possuir mais vulnerabilidades do que o próprio aplicativo que está sendo utilizado. Isto torna o usuário suscetível a vários tipos de ataque – como ao protocolo SS7, a partir do qual é possível interceptar o tráfego da comunicação do celular da vítima com a torre de sinal da operadora desviando ligações e SMS. | ||

| ||

O problema | ||

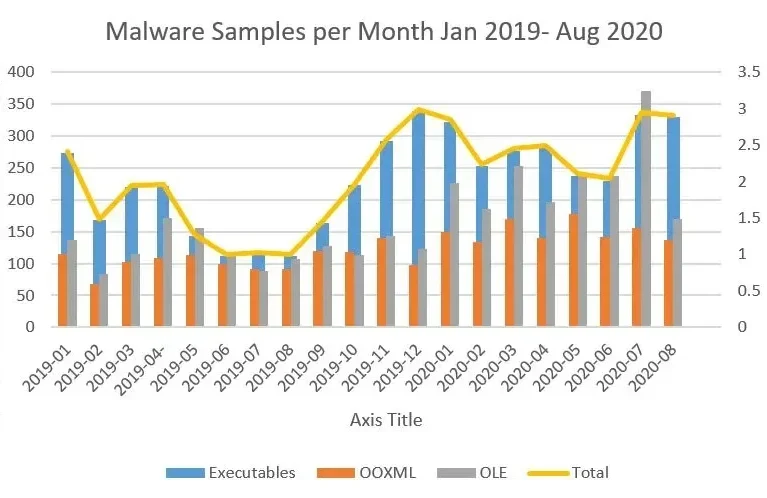

Nos últimos anos, o número de invasões ou infecções por algum tipo de malware só aumenta. Por isso, profissionais de cibersegurança vêm trabalhando contra esses cibercrimosos, a fim de minimizar possíveis impactos negativos causados por eles. Tal trabalho requer muito esforço, uma vez que esses criminosos burlam continuamente os sistemas de segurança utilizando diversos modos de ataques.Font | ||

| ||

Visando dar aos usuários mais segurança na hora de efetuar seu login, a maioria das plataformas virtuais implementaram a Autenticação Multifator. | ||

| ||

A MFA, ou Autenticação Multifator, é um sistema de autenticação de login que se baseia em mais de uma prova para confirmar que o usuário é quem ele diz ser. Os fatores de autenticação são compostos por três elementos: algo que o usuário é (uma digital, por exemplo), algo que ele sabe (uma senha) e algo que ele possui (um celular). A junção desses elementos é feita para atestar que a pessoa pode ter acesso àquele sistema – após inserir uma senha, ela pode receber uma chave de segurança por SMS ou por ligação e dois fatores já estariam sendo utilizados. | ||

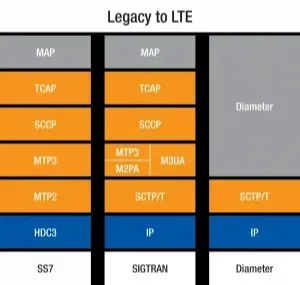

Para fazer a comunicação entre dois usuários de rede de telefonia distinta utiliza-se um protocolo de comunicação nomeado de Sinalização por Canal Comum Número 7 - ou SS7 – e, aqui, pode haver uma falha. A partir dela, é possível invadir a rede e sequestrar a conexão entre a vítima e a torre de sinal de sua operadora e isso pode ser feito sem causar indisponibilidade da rede para o usuário (não causando estranheza e, assim, evitando suspeitas de ataque). Para que essa vulnerabilidade seja melhor entendida, é preciso compreender as tecnologias usadas nas redes de telecomunicações. | ||

| ||

Em 1970, a rede RPTC e o protocolo SS7 já eram utilizados. Porém, nesta época, não existiam muitos dispositivos para comunicação e os poucos disponíveis estavam, em sua maioria, ligados ao governo. Isso fez com que, por muito tempo, não houvesse preocupação com a segurança dessa rede ou desse protocolo fora da esfera governamental. | ||

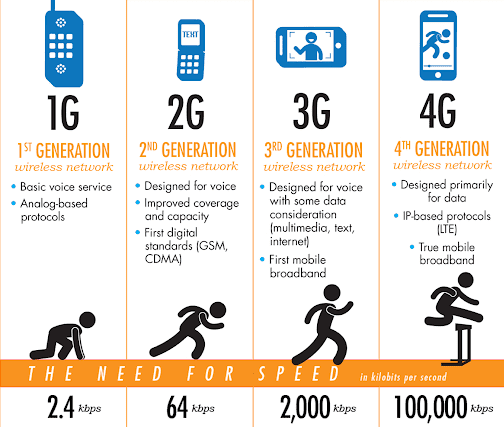

Ao longo dos anos, os dispositivos de comunicação foram se tornando mais populares e novas tecnologias apareceram, como a 1G (Analogica), 2G (GSM), 2.5G (GPRS), 2.7G (EDGE), 3G (UMTS), 3.5G (HPSA e HPSA+) e 4G (LTE). A segurança começou a ser mais observada, mas, mesmo com o avanço da tecnologia de comunicação, a vulnerabilidade no protocolo SS7 ainda continuou presente. | ||

| ||

Para que ela seja resolvida, é necessário um esforço coordenado de todas as operadoras – a nível mundial - para efetuar as configurações necessárias, uma vez que qualquer mudança unilateral por parte de qualquer uma delas poderia prejudicar a capacidade de uma rede de se comunicar com as demais, o que causaria grandes impactos na comunicação global. | ||

A tecnologia 3G ainda utiliza o protocolo SS7. A partir do 4G, houve o desenvolvimento de um novo protocolo chamado DIAMETER – mais eficiente e seguro. Ele vem sendo implementado de forma gradual a fim de manter serviços legados e evitar grandes mudanças ou problemas na rede de comunicação. Até que o protocolo SS7 seja substituído por completo pelo DIAMETER, os nós de interconexão de rede de telecomunicação permanecem híbridos, utilizando os dois. | ||

| ||

A tecnologia 4G (LTE - Long Term Evolution), nativamente, não suporta voz por ser uma rede puramente baseada em pacote de dados. Para que haja comunicação entre um usuário e outro há um grande rebaixamento de tecnologia – é preciso sair do 4G, percorrer o 3G e chegar ao 2G, que suporta voz. A tecnologia 2G utiliza o protocolo SS7, no qual está a falha relatada. Por isso, até mesmo comunicações via 4G representam um perigo, uma vez que ocorre esse rebaixamento até a rede 2G para possibilitar a conexão. | ||

| ||

Outro vetor de ameaça relacionado à telefonia móvel é uma técnica chamada de SIM SWAP. Esta tática, que seria um tipo de clonagem de chip SIM, se baseia em engenharia social. Há duas formas de um criminoso obter sucesso com ela. A primeira seria utilizando documentos falsos da vítima para solicitar o bloqueio da linha à operadora. Alegando perda ou roubo e se passando pelo proprietário da conta, será possível solicitar um novo chip com aquele número. Esta ação de cancelar e solicitar nova linha é quase imperceptível, já que, ao solicitar o bloqueio, não é gerado nenhum tipo de alerta para a vítima. | ||

| ||

A segunda possibilidade seria a partir do contato do cibercriminoso com algum funcionário mal intencionado da operadora de telefonia que poderia operar como um Insider Threat. Este colaborador teria acesso a dados de clientes e processos internos da empresa e isto facilitaria o golpe. | ||

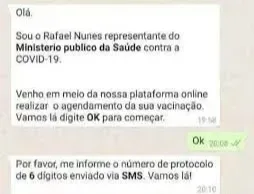

Ainda utilizando técnicas de engenharia social, também é possível que os criminosos tentem conseguir códigos de autenticação diretamente com a vítima. Se passando por uma empresa legítima, eles entram em contato com a pessoa para buscar informações pessoais e também tentar descobrir senhas que possam ter sido enviadas para o dispositivo que apenas o usuário oficial tem acesso. Isso está se tornando frequente em redes sociais, onde eles clonam perfis oficiais de marcas e se comunicam por mensagem direta com seguidores dessas empresas fingindo ser parte do suporte da organização para conseguir dados que os ajudem. Golpes desse tipo também ocorrem por ligação e não estão necessariamente associados a alguma marca. No último ano, o tema da COVID-19 estava sendo utilizado por farsantes que se passavam não por uma empresa, mas pelo Ministério da Saúde, e simulavam uma pesquisa apenas para obter códigos de autenticação. | ||

| ||

É possível que as técnicas utilizadas sejam convincentes o suficiente para que a pessoa abordada acredite estar em contato com uma organização legítima ou uma autoridade e suas credenciais sejam utilizadas por um terceiro. Por isso, é fundamental o cuidado e a consciência em relação à utilização de dispositivos móveis – especialmente por chamadas de voz e SMS – na autenticação multifator. | ||

Conclusão | ||

A Autenticação Multifator foi implementada para dificultar ação de ameaças, tornando o login mais seguro. Em contrapartida, cibercriminosos estão sempre desenvolvendo novas técnicas e ferramentas para burlar sistemas de segurança que estão ali justamente para dificultar sua ação. Nem mesmo nossa rede de telefonia móvel está livre desses criminosos, que se aproveitam de brechas de segurança para tirar vantagens – muitas vezes financeiras. O número de celular sempre é utilizado para fins pessoais ou profissionais e está associado a logins, cadastros, recuperação de senha ou recebimento do código de autenticação de MFA e, com isto em mãos, é possível dar seguimento ao crime e praticar invasões e até extorsões. | ||

Utilizar SMS para receber códigos dos mais variados tipos está se tornando um padrão, seja ele código de autenticação, código de confirmação ou até mesmo código de segurança do banco. O conforto e comodidade que o serviço por SMS nos oferece faz com que sempre escolhemos esse meio. Porém, é preciso estar consciente sobre os riscos envolvidos. | ||

Recomendações | ||

A maioria de ataques relacionados a tentativas de roubo de credencial envolve técnicas de engenharia social. Por isso, reforço a necessidade de conscientização sobre a importância segurança da informação para todos. Colaboradores que não passam por treinamento estão mais suscetíveis a colocarem os ativos da organização em risco e, levando em conta ataques também presentes em redes de telecomunicação e a presença constante de dispositivos móveis na vida de todos, as ameaças são ainda maiores. | ||

A autenticação multifator não deve ser abandonada, mas sim revista e tratada com muito cuidado. Evite habilitar o recebimento de códigos de autenticação de instituições financeiras via SMS ou ligação para transações ou até operações mais simples – como a troca de senha de aplicativo. Algumas plataformas oferecem seus próprios aplicativos para MFA e recomendo sua utilização. Para as que não contam com esse recurso, há a possibilidade de uso de aplicativos independentes desenvolvidos exclusivamente para este fim. O risco de uma interceptação de qualquer código ou mensagem recebida será minimizado com esta medida. | ||

| ||

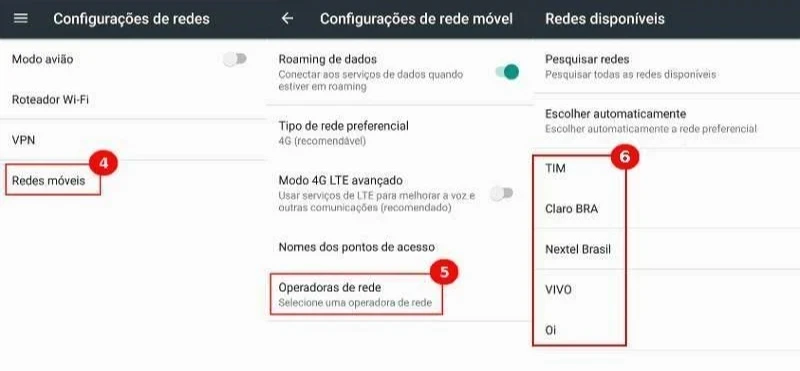

Caso a rede do seu celular esteja configurada para buscar a operadora de forma automática, esteja ciente que o telefone pode se conectar em torres sob o controle de criminosos. Altere esta configuração e opte por selecionar a operadora manualmente. Isso faz com que seu celular se conecte apenas às torres homologadas da própria operadora, que são oficiais e, consequentemente, mais seguras e confiáveis. | ||

| ||

Em relação a ataques SIM SWAP, é fundamental estar sempre atento ao sinal de operadora no celular para identificá-los rapidamente. Caso ocorra uma perda de sinal repentina e o telefone pare de receber ligações, entre em contato imediatamente com sua operadora. | ||

| ||