Malware - Malicious Software

Digite ou cole seu texto bem aqui

| ||

Diversas notícias são divulgadas diariamente sobre Malwares, mas você sabe o que é isso? Já ouvi muitas respostas como essas: "Não sei, não tenho tempo para me preocupar com isso" ou "Eu não tenho nada a esconder, não preciso me preocupar com isso". Bom, particularmente te aconselho a não pensar dessa forma e para que isso faça sentido, vou explicar o que é um Malware. | ||

Malware é a abreviatura de software malicioso (MALicious softWARE) e é usado como um único termo para se referir a vírus, spyware, worm, dentre outros, mas calma, irei te explicar cada um deles mais pra frente. O malware é qualquer software (programa) ou trecho de código escrito para causar danos a sistemas, indivíduos e organizações. Portanto, sempre que um termo malware é usado, ele tem como objetivo infectar e danificar o seu computador. | ||

"Software cujo objetivo é perturbar ou danificar um computador ou uma rede de computadores" | ||

Os programas maliciosos representam uma grande ameaça à segurança dos computadores em uma rede. A diversidade e a quantidade prejudicam diretamente a eficácia da detecção. No entanto, malwares compartilham padrões comportamentais típicos que refletem sua origem e propósito. | ||

Entendido isso, mas e o que um Malware é capaz de fazer? | ||

No geral, eles são projetados para: | ||

| ||

| ||

Então não seja aquela pessoa que diz "...não tenho tempo para me preocupar com isso" ou "Eu não tenho nada a esconder...", porque seria péssimo se uma senha sua fosse a público, ou até mesmo um cartão de crédito/débito. Pior ainda é no cenário corporativo, uma companhia pode ter toda sua reputação por queda à baixo. | ||

Vou te dar um exemplo simples, com o seu CPF e seu nome, qualquer pessoa pode ligar na operadora, fingir ser você e desligar seu plano de internet. Mas qual o intuito? Eu não sei. mas eu não quero nenhum tipo de dor de cabeça, por isso, meu conselho é dê atenção e valor as suas informações e a sua segurança. | ||

Tipos de Malware | ||

E agora, como prometido, quero que você conheça os diferentes tipos de malwares e qual o perigo que cada tipo oferece ao seu equipamento. Listei abaixo alguns tipos comuns de malware: | ||

Spyware - Como o próprio nome sugere, é um espião, foi projetado para rastrear e espionar o usuário. O spyware geralmente inclui rastreadores de atividades, coleta de teclas digitadas e captura de dados. Na tentativa de superar as medidas de segurança, o spyware frequentemente modifica as suas configura | ||

Adware - O software com suporte para publicidade é projetado para fornecer anúncios automaticamente. O adware geralmente é instalado com algumas versões de software e normalmente é autorizado pelo usuário ao clicar em “Avançar > Aceito > Avançar > Finalizar” sem ler o que está escrito e sem desmarcar a instalação de programas adicionais. Alguns adwares são projetados apenas para fornecer anúncios, mas também é comum que o adware venha com spyware. | ||

| ||

Bot/Storm Worm - Da palavra robô, um bot é um malware projetado para executar ações automaticamente, geralmente online. Embora a maioria dos bots seja inofensiva, um uso crescente de bots maliciosos são os botnets, que são vários computadores infectados com bots programados para aguardar silenciosamente os comandos fornecidos pelo invasor, não causam qualquer dano ao computador, de modo que eles não saibam que estão infectados. | ||

Logic Bomb - É um pedaço de código malicioso que é compilado em um software intencionalmente. Ele é ativado apenas quando determinadas condições forem atendidas, como na rescisão de um funcionário que destrói arquivos quando sai da empresa. Um outro exemplo que posso citar aqui foi um caso que aconteceu em 2019, de um fornecedor de software. O tal fornecedor era um empreiteiro de um conglomerado industrial alemão, ele colocou uma bomba lógica no software que exigia que ele falhasse em intervalos para obter chamadas de serviço, pelas quais ele era sempre pago. | ||

Se quiser saber um pouco mais sobre esse malware, deixo um vídeo abaixo. (Está em inglês) | ||

Ransomware – Este malware é projetado para manter um sistema de computador ou os dados que ele contém cativos até que o pagamento seja feito. O ransomware geralmente funciona criptografando dados no computador com uma chave desconhecida do usuário. Algumas outras versões de ransomware podem tirar proveito de vulnerabilidades específicas do sistema para bloqueá-lo. O ransomware é espalhado por um arquivo baixado ou alguma vulnerabilidade de software. Como esse pagamento é feito via Bitcoin (moeda virtual), rastrear esse pagamento e identificar o autor se torna muito difícil. | ||

Scareware – Este é um tipo de malware projetado para persuadir o usuário a realizar uma ação específica com base no medo. Scareware cria janelas pop-up que lembram janelas de diálogo do sistema operacional. Essas janelas transmitem mensagens falsas informando que o sistema está em risco ou precisa da execução de um programa específico para retornar à operação normal. Na realidade, nenhum problema foi detectado e se o usuário concordar e liberar o programa mencionado para execução, seu sistema será infectado com malware. | ||

| ||

Rootkit – Este malware é projetado para modificar o sistema operacional para criar um 'backdoor'. Em seguida, os invasores usam a porta dos fundos para acessar o computador remotamente. A maioria dos rootkits aproveita as vulnerabilidades do software para realizar o escalonamento de privilégios e modificar os arquivos do sistema. São conhecidos pela sua capacidade de se esconder de programas de proteção, tornando-os muito difíceis de detectar. Frequentemente, um computador infectado por um rootkit deve ser apagado e reinstalado. | ||

Virus - Esse termo é utilizado pela maioria das pessoas para se referir a todos os tipos de malwares existente. Os usuários resumem qualquer tipo de infecção como “Meu computador está com vírus”. Mas na verdade, um vírus é um código executável malicioso anexado a outros arquivos executáveis, geralmente programas legítimos. A maioria dos vírus requerem ativação do usuário final e pode ser ativada em uma hora ou data específica. Os vírus podem ser inofensivos e simplesmente exibir uma imagem ou podem ser destrutivos, como aqueles que modificam ou excluem dados. A maioria dos vírus agora se espalha por unidades USB, compartilhamentos de rede ou e-mail. Boatos que o primeiro vírus de computador era chamado de “Brain” e foi desenvolvido em 1986, por incrível que pareça para combater a pirataria. | ||

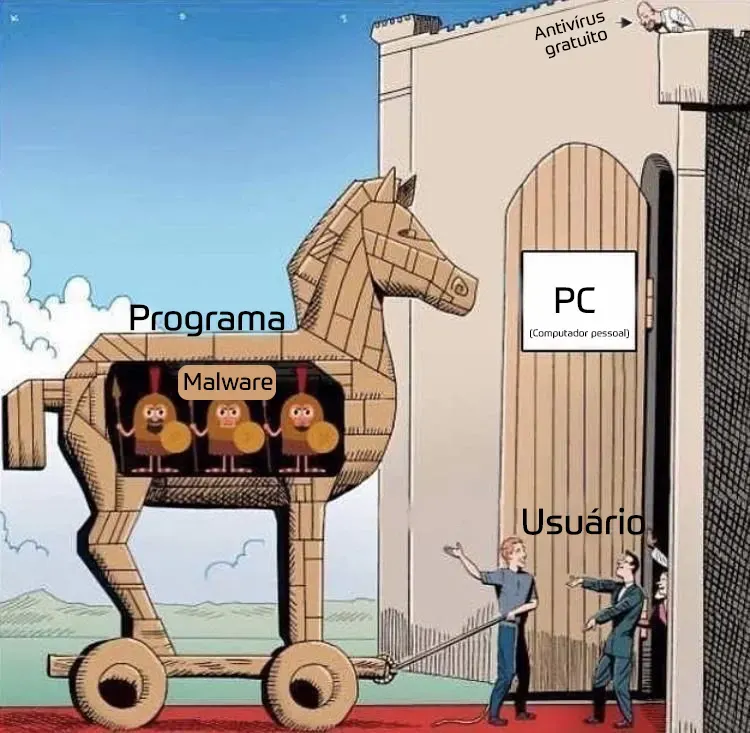

Trojan horse - Um cavalo de Tróia é um malware que realiza operações maliciosas disfarçadas de uma operação desejada. Este código malicioso explora os privilégios do usuário que o executa. Frequentemente, os cavalos de Tróia são encontrados em arquivos de imagem, arquivos de áudio ou jogos. Um cavalo de Tróia difere de um vírus porque se liga a arquivos não executáveis e ele não se espalha, a intenção é sempre passar desapercebido. | ||

| ||

Worms – Worms são códigos maliciosos conhecidos pela capacidade de se replicar explorando vulnerabilidades em redes de forma independente. Os worms geralmente tornam as redes mais lentas. Enquanto um vírus requer um programa primário para ser executado, os worms podem ser executados por si próprios. Além da infecção inicial, eles não exigem mais a participação do usuário. Depois que um host é infectado, o worm é capaz de se espalhar muito rapidamente pela rede. Worms compartilham padrões semelhantes. | ||

Os worms são responsáveis por alguns dos ataques mais devastadores da Internet. Conforme mostrado na Figura 1, em 2001, o Worm Code Red infectou 658 servidores. Em 19 horas, o Worm infectou mais de 300.000 servidores, conforme mostrado na Figura 2. | ||

| ||

| ||

Man-In-The-Middle (MitM) – O conceito é simples, o invasor se posiciona entre duas partes que tentam se comunicar e assume o controle de um dos dispositivo sem o conhecimento do usuário. Com esse nível de acesso, o invasor pode interceptar e capturar as informações do usuário antes de retransmiti-las ao destino pretendido. Os ataques MitM são amplamente usados para roubar informações financeiras. Existem muitas técnicas para fornecer aos atacantes recursos MitM. | ||

Man-In-The-Mobile (MitMo) – Uma variação do man-in-middle, MitMo é um tipo de ataque usado para assumir o controle de um dispositivo móvel. Quando infectado, o dispositivo móvel pode ser instruído a guardar informações confidenciais do usuário e enviá-las aos invasores, então cuidado com aquelas redes de Wi-Fi grátis. | ||

| ||

Hoje respiramos a internet, com tantos aparelhos IoTs e diversas redes sociais quase não temos privacidade, como você viu, há diversos malwares e há inúmeras ferramentas de apoio aos invasores, então só posso lhe dizer que ... | ||

O MELHOR CAMINHO É A PREVENÇÃO! | ||

Sintomas do Malware | ||

| ||

A pergunta que fica é, será que já fui infectado por um malware? Bom, independentemente do tipo de malware com o qual um sistema/computador foi infectado, estes são alguns sintomas comuns: | ||

| ||

E como remover um malware? | ||

Existem algumas possíveis maneiras para você fazer isso, como executando um scanner. Mas, levando em consideração que cada variante tem características e maneiras diferentes, isso exigirá metodologias específicas para sua remoção. | ||

Logo, a melhor saída para controlar danos e prejuízos contra malwares é a prevenção através de bons hábitos colocados em práticas no mundo online. | ||

Mas vou fazer um passo a passo de algumas etapas que podem te ajudar, ok? | ||

Vamos lá... | ||

| ||

Interromper a comunicação com a internet, impedirá que mais problemas venham à acontecer, como mais informações vazadas. | ||

2. Entre no modo seguro do seu computador | ||

Reinicie seu computador, entre nas configurações e escolha a opção de 'iniciar em modo seguro'. Isso se faz necessário, caso o malware esteja configurado para carregar automaticamente, isso impedirá e tornará mais fácil de remover. | ||

3. Verifique o desempenho da sua CPU | ||

O monitor de atividade mostra os processos em execução no seu computador, você pode avaliar se há processos infectados e o desempenho do seu computador. | ||

4. Execute um scanner de malware | ||

Felizmente, os scanners de malware podem remover muitas infecções conhecidas, mas alguns gratuitos quase não possuem desempenho, então tenha um bom scanner/antivírus, isso dará mais segurança. | ||

5. Limpe o cache do navegador | ||

É provável que o malware modifique a página inicial do seu navegador para reinfectar o seu PC, então verifique sua página inicial, as configurações de conexão e é fundamental após isso limpar o cache do seu navegador. | ||

| ||

Caso nenhuma dessas etapas forem bem-sucedidas, às vezes a única maneira de ter certeza de que seu computador está livre de malware é reinstalar totalmente o sistema operacional e seus aplicativos ou programas do zero. Então para não ter que fazer isso, cuidado com e-mails suspeitos, links e periféricos, crie senhas fortes e não utilize a mesma senha para tudo. | ||

Novos tipos de malware estão sendo descobertos com frequência, e a natureza lucrativa de alguns tipos pode torná-lo especialmente atraente para cibercriminosos em todo o mundo. Como é o caso de um recente malware do tipo password stealer (ladrão de senhas) já roubou mais de 900 mil senhas de internautas brasileiros através de uma campanha de phising direcionado, segundo a empresa ISH Tecnologia. | ||

Esse artigo foi escrito utilizando como fonte todos os meus estudos para tirar a certificação ISO/IEC 27001. | ||

Obrigado você que chegou até aqui ;) E não se esqueça você é principal fator da segurança da informação. |