Analisando metadados com Exiftool.

Nesse artigo vamos ver que informações seus arquivos podem revelar sobre você ou empresa.

| ||

Aviso: Esse post não tem a intenção de incentivar e também não recomenda que seja usado de forma ilegal ou de forma não autorizada o conteúdo apresentado, pois o autor não se responsabiliza pelo mal uso das técnicas apresentadas. O intuito é apenas compartilhar conhecimento de uma técnica e ferramenta que hackers éticos usam em testes de invasões autorizadas, entender como é feito o ataque para saber como se proteger e para quem tem interesse em ingressar nessa área e conhecer mais sobre. | ||

O que são metadados? | ||

Metadados são basicamente dados sobre dados, informações essas que são salvas pelo sistema operacional ou pelo software usado para criar/modificar tal arquivo e são salvas junto com ele e que servem para o caracterizar. Para melhor entendimento, eis uma imagem de domínio público na internet e os metadados dela, que conseguimos ver na opção Propriedades: | ||

| ||

| ||

Vendo apenas essas informações, já temos algumas interessantes como a marca e modelo do smartphone usado para tirar essa foto e a data e hora exata que foi tirada. Esse foi um exemplo de metadados de um arquivo. | ||

Porque eu deveria me preocupar com esse tipo de informação? | ||

As vezes pode acontecer, por exemplo, da câmera salvar a localização que a foto foi tirada, expondo sua casa ou outros locais para pessoas mal intencionadas. Geralmente as redes sociais apagam esse tipo de informação quando o usuário upa um arquivo, mas serviços de e-mail, arquivos em pen drives ou sites que não fazem esse tipo de tratamento nos arquivos, podem expor informações pessoais e cruciais. | ||

Vamos continuar analisando essa imagem do exemplo, pois ainda tem mais informações valiosas nela, mas que não conseguimos ver apenas indo nos detalhes do arquivo, precisamos de um software específico e para isso, vou usar o Exiftool. | ||

Exiftool é um software para ler, alterar e apagar metadados de arquivos disponível para Windows, Mac e Linux. Para instalar, basta seguir as instruções no próprio site na aba “Installing”. Depois de instalado, vamos analisar a imagem com o comando no terminal ou Prompt: | ||

exiftool imagem.jpg | ||

Chamamos nossa ferramenta passando o nome do arquivo como parâmetro. | ||

Ele irá retornar: | ||

| ||

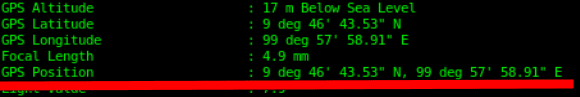

Algumas informações já tínhamos visto como o modelo do celular, mas o mais interessante está mais no final desse retorno, em GPS Position: | ||

| ||

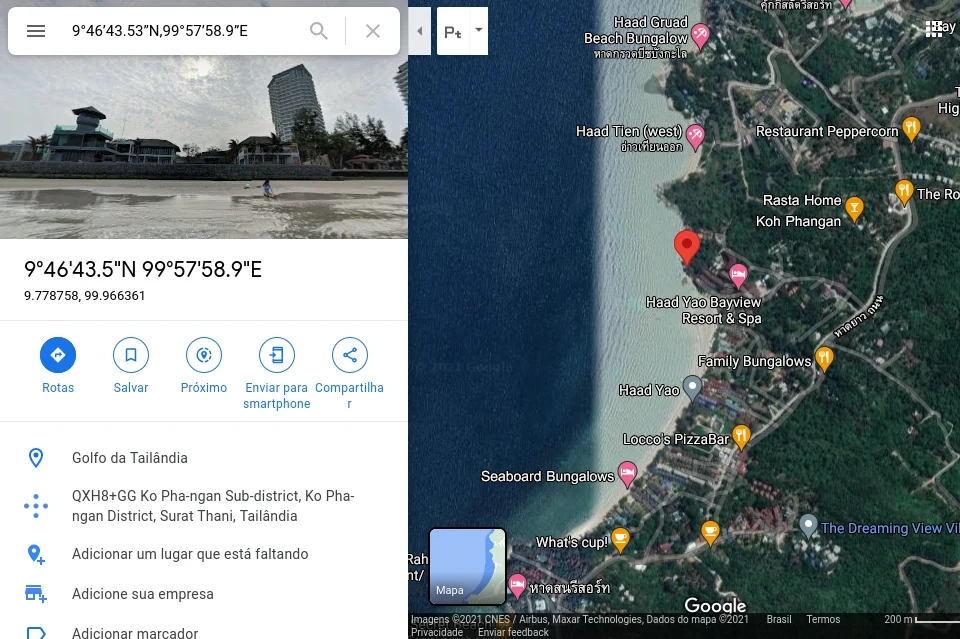

A localização que foi tirada essa foto! Podemos usar essa informação e pesquisar no Google Maps. Para isso, precisamos ajustar esse formato que nos foi dado para que o Maps consiga buscar a localização, e para isso, basta retirar todos os espaços e no lugar da palavra “deg” substituir pelo símbolo de grau (°). | ||

Então, o formato original era: | ||

9 deg 46’ 43.53” N, 99 deg 57’ 58.91” E | ||

E ficou: | ||

9°46’43.53”N,99°57’58.9”E | ||

Pesquisando no Google Maps: | ||

| ||

É um lugar da Tailândia na beira do mar, batendo essa informação com a imagem que vimos. | ||

Metadados em Testes de Invasão. | ||

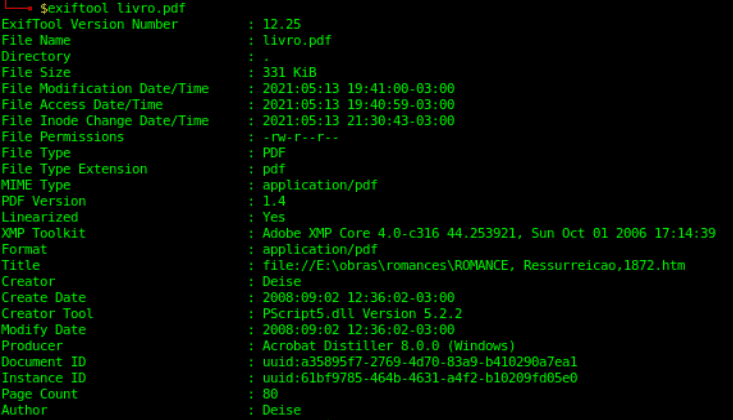

Além de obter a localização de uma foto, que pode ser uma informação muito valiosa em testes de invasão e para pessoas mal intencionadas, vamos ver mais um exemplo de como podemos achar informações em metadados. Iremos agora analisar um livro em PDF de domínio público também, e novamente nosso comando para analisar: | ||

exiftool livro.pdf | ||

| ||

Em “Title” podemos ver o “E:” que mostra que o arquivo foi feito em Windows, mas em “Producer” isso fica claro entre parênteses, pois ele diz o nome do sistema. Além disso, temos uma informação muito valiosa nessa mesma linha, que é o software usado e sua versão na criação nesse arquivo, que é o Acrobat Distiller 8.0.0. Com isso, o atacante poderia buscar um exploit (software que explora um defeito ou vulnerabilidade específica de um programa ou sistema e geralmente de uma versão específica também para causar um comportamento inesperado na execução do mesmo, geralmente conseguindo acesso ao controle do sistema.) | ||

Com um exploit, ao saber qual o usuário também, pois na nossa analise apareceu que o usuário que criou aquele arquivo se chama “Deise”, o atacante com posse desse tipo de informação poderia fazer um ataque de engenharia social, ou seja, um ataque que usa da persuasão e da manipulação para fazer com que a pessoa faça o que o atacante deseja, clicando em links, abrindo softwares com malwares e etc. Nesse exemplo, poderia ser um ataque direcionado a esse usuário, pois o indivíduo mal intencionado sabe qual o seu sistema e qual software o alvo utiliza. | ||

Como apagar os metadados? | ||

Para apagar esse tipo de informação dos seus arquivos, basta usar nossa ferramenta novamente, passando o parâmetro ‘-all=’ vazio, ou seja, todos os campos de metadados vão receber nada e depois o nome do arquivo. Usando na mesma imagem de exemplo, ficaria assim: | ||

exiftool -all= imagem.pdf | ||

A ferramenta cria um arquivo nome.tipo_original que contém os metadados e o arquivo em si que foi passado fica limpo. Consultando metadados dessa imagem novamente, ficou assim: | ||

| ||

Contendo apenas informação básicas, como tipo do arquivo, resolução e etc, não traz nenhum risco ao usuário ou até mesmo empresas. | ||

É muito importante verificar antes de fazer upload de algum arquivo e se atentar se o site ou serviço faz essa exclusão de metadados, o que pode estar sendo vazado, e aos administradores de sites, rever sobre essa política nos uploads dos arquivos para não expor dados cruciais da empresa. | ||

Muito obrigado por ter me acompanhado até aqui, espero que tenha gostado e até o próximo artigo! | ||

Texto revisado por: @manuscritoantigo. |