[CTF] Inclusion - TryHackMe

Resolução do CTF Inclusion da TryHackMe

CTF | ||

| ||

Resumo | ||

| ||

Questões | ||

user flag | ||

60989655118397345799 | ||

Para achar a primeira flag, tentei acessar o ip 10.10.230.140 pelo navegador e obtive acesso a um blog. Navegando pelas páginas, notei o seguinte parametro na URL: | ||

| ||

Ao requisitar a página, é utilizado um parametro “name” e posteriormente o nome do arquivo. Como o CTF trata-se de LFI, tentei alterar o parametro para chamar algum arquivo do servidor. Por padrão as tentativas nesse caso sempre são em arquivos de sistema. Após algumas tentativas, obtive o seguinte resultado: | ||

| ||

O arquivo passwd armazena o nome dos usuários. Ao analisar o arquivo, notei que havia um comentário sobre o usuário ‘falconfeast’ como uma possível senha. Procurei pelo usuário no arquivo e notei que ele possuía também acesso ao shell: | ||

| ||

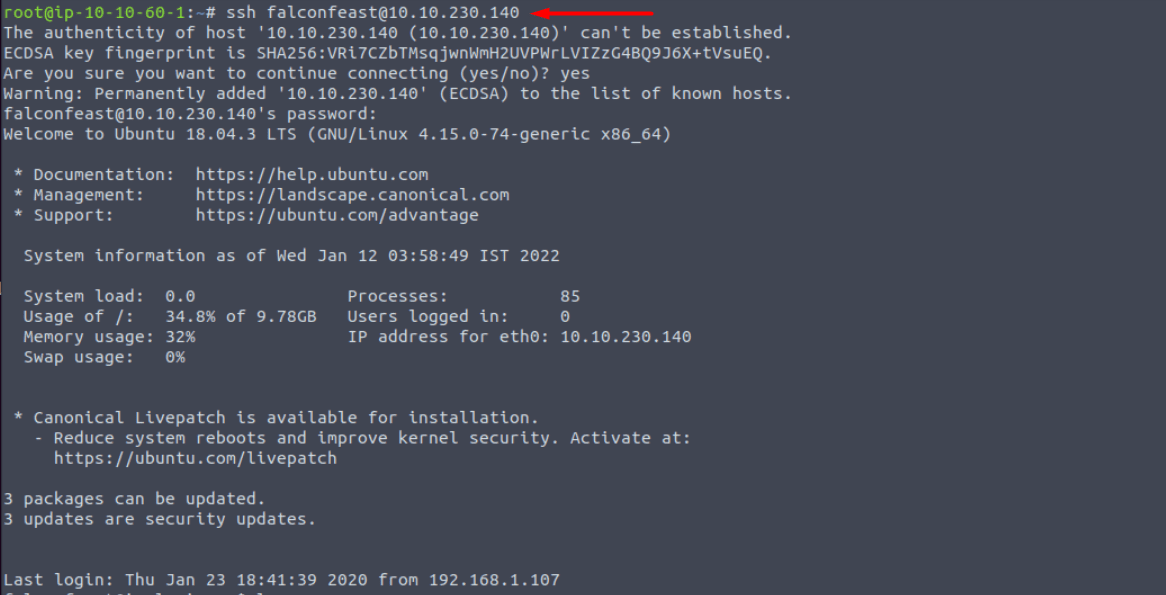

Utilizei as credenciais encontradas, ‘falconfeast’ e ‘rootpassword’ e tentei acesso ao SSH: | ||

| ||

Ao listar o conteúdo do diretório, encontrei a primeira flag: | ||

| ||

root flag | ||

42964104845495153909 | ||

Imaginei que para ler a flag ‘root’ eu deveria ter acesso administrativo. Sendo assim, busquei por possíveis comandos que pudessem ser explorados: | ||

| ||

Existe um site que lista algumas técnicas, dependendo do comando, que podem ser utilizadas para conseguir acesso root, shell reverso, etc: | ||

| ||

Pesquisei pelo comando encontrado anteriormente e cliquei em ‘Sudo’: | ||

| ||

Após executar o comando com privilégios administrativos, verifiquei qual era meu usuário atual e obtive ‘root’: | ||

| ||

Busquei pelo nome do arquivo ‘root.txt’: | ||

| ||

Ao navegar até o diretório e ler o arquivo, obtive a flag: | ||

| ||

Links | ||