[CTF] WelcomeCTF - Hackersec

Resolução do CTF WelcomeCTF da Hackersec

CTF | ||

| ||

Resumo | ||

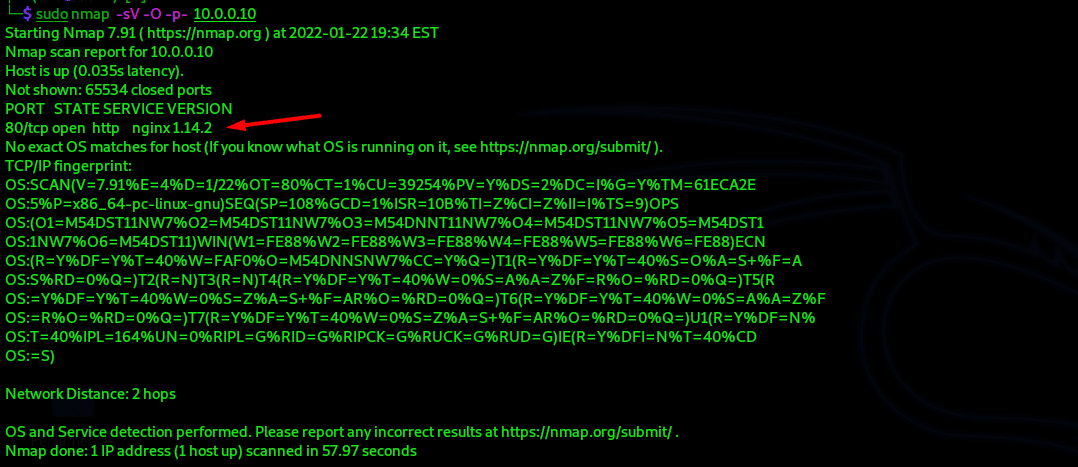

IP alvo: 10.0.0.10. | ||

Questões | ||

Primeiro informe qual sistema operacional está rodando nessa máquina. | ||

Debian | ||

Para obter essa informação, tentei executar o nmap com o parametro -O, mas não tive sucesso. Entretanto, o resultado me retornou que se tratava de um Linux. Sendo assim, realizei algumas tentativas como: Ubuntu, Centos, etc, até que consegui a resposta | ||

| ||

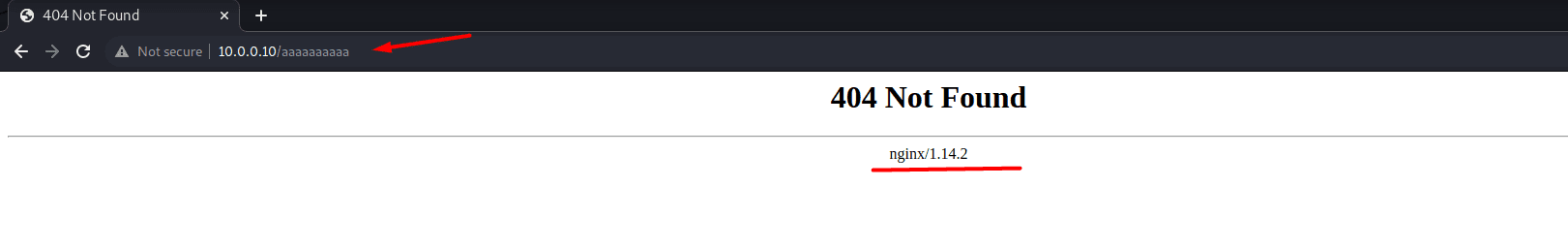

Agora queremos que você informe qual webserver e sua versão está rodando nesse servidor. | ||

nginx 1.14.2 | ||

Essa resposta foi adquirida no exercicio anterior no resultado do nmap | ||

| ||

É possível também descobrir através de mensagens de erro nas páginas, como por exemplo, solicitar uma página que não existe | ||

| ||

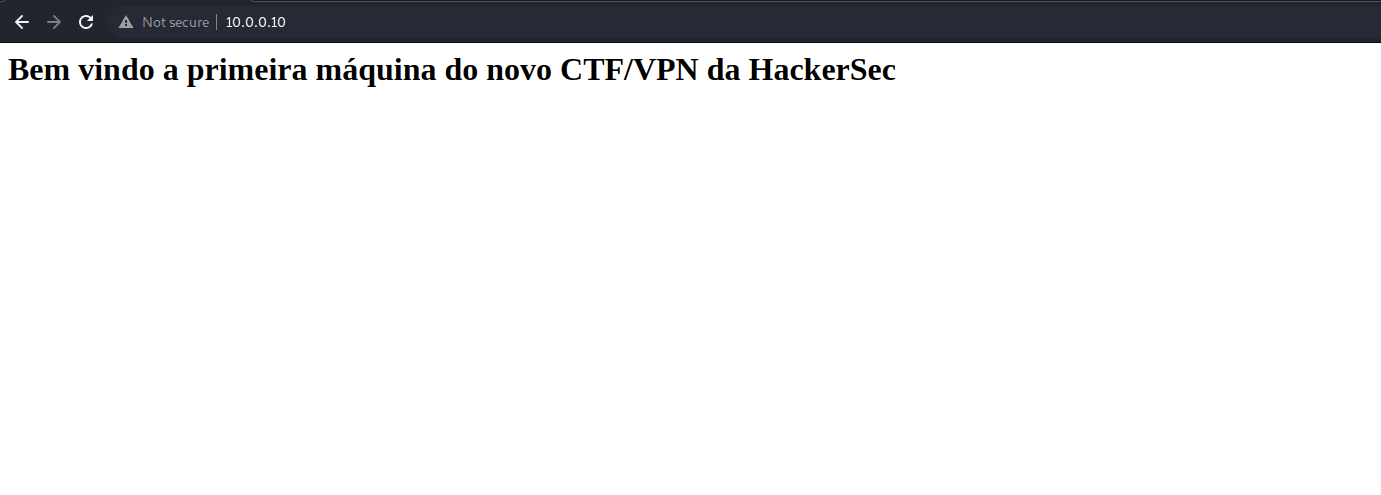

Agora explore a falha que o admin deixou na aplicação web. | ||

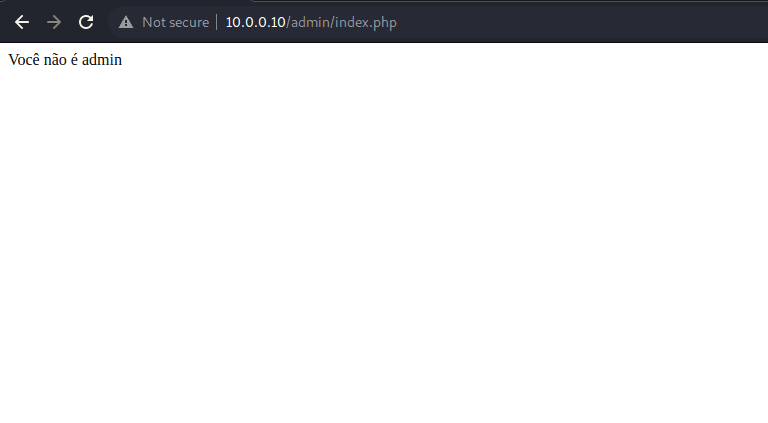

Eu troquei a ordem das perguntas pelo seguinte motivo: Para conseguir visualizar a página com as informações sobre o php, antes, tive que conseguir acesso administrativo. Num primeiro acesso, é retornado a seguinte página | ||

| ||

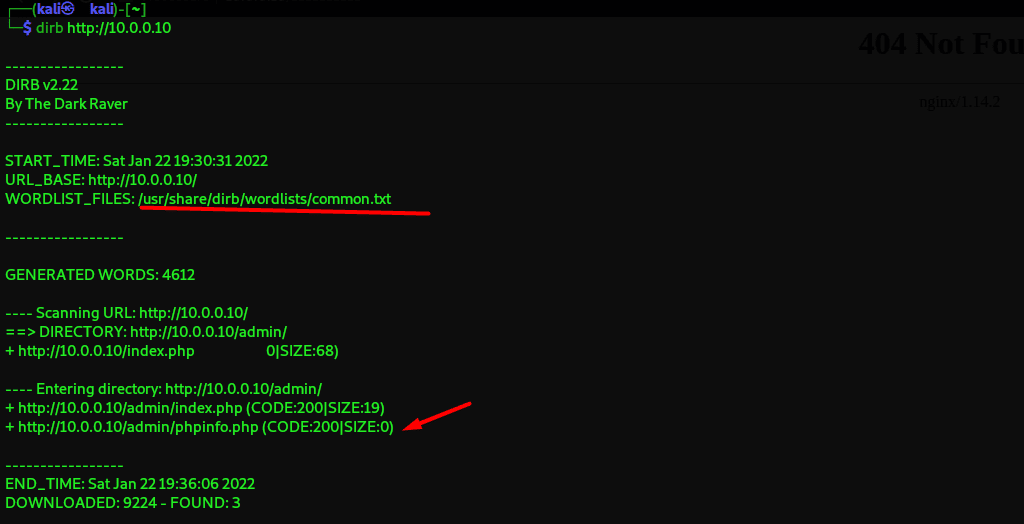

Para encontrar os subdiretórios, utilizei o comando dirb | ||

| ||

Como só encontrei um diretório /admin/ que não foi útil, decidi executar novamente o comando utilizando o parametro -X .php para incluir a extensão .php no wordlist. Vou colocar o comando aqui pois ele acabou não aparecendo | ||

| ||

| ||

Acessando a página de login, é solicitado um usuário e senha | ||

| ||

Tentei algums senhas “comuns”, mas não tive sucesso | ||

| ||

Para que seja possível um Brute Force, é necessário coletar algumas informações sobre o que é enviado ao tentar realizar o login. Neste caso, a página envia via post o user com o nome do usuário e o pass com a senha. Como as credenciais que testei não estavam corretas, foi retornado também um erro. Para “montar” o comando, utilizei um usuário padrão, admin, a wordlist rockyou, o ip onde está a aplicação, a página de login e o erro apresentado. Qualquer resultado diferente desse erro, será apresentado como credencial válida. Depois de um tempo, a senha foi encontrada | ||

| ||

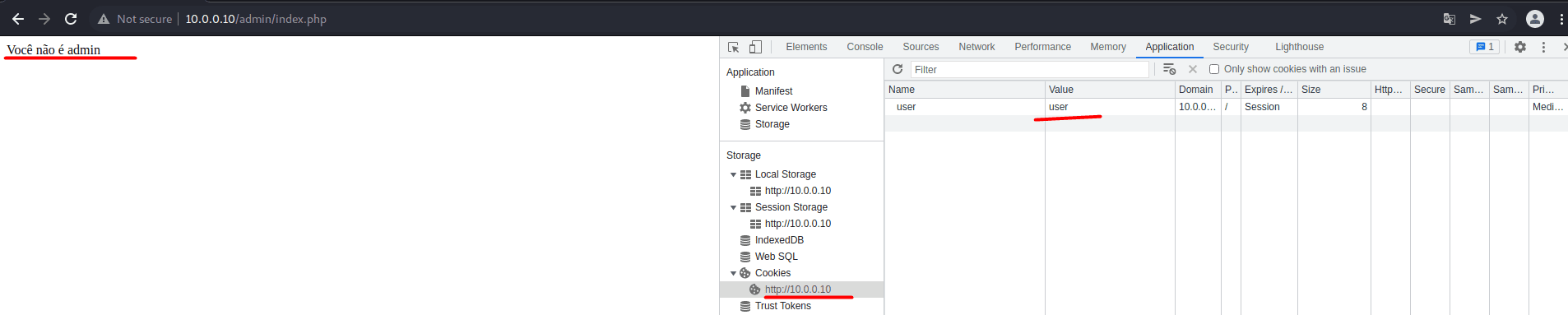

Mesmo após o login, foi retornado a mensagem “Você não é admin” | ||

| ||

Ao procurar por configurações na página, encontrei um cookie chamado user | ||

| ||

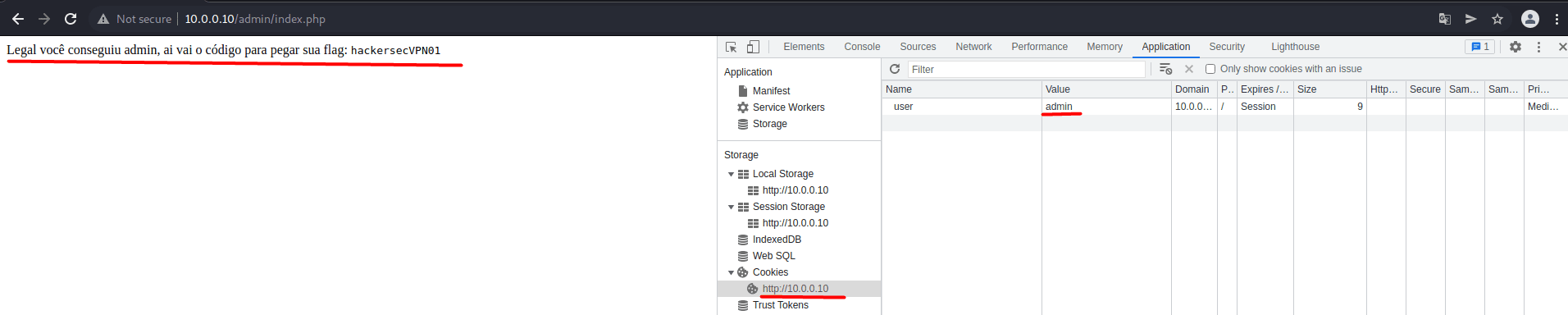

Alterei o valor do cookie paraadmin, recarreguei a página e obtive a flag | ||

| ||

Informe também qual PHP e versão está rodando nesse servidor. 15 pontos | ||

php fpm 7.3.14-1 | ||

Com o acesso administrativo, já era possível visualizar a página sobre o PHP. Eu já tinha encontrado a página pois foi apresentado no resultado da ferramenta dirb | ||

| ||

Mas tive dificuldade em preecher o campo da flag pois não sabia qual era a ordem ou o que deveria ser informado (como espaço, sem espaço, traços, etc) | ||

| ||

| ||

Links | ||