[PRTG] Monitoramento do Evento 4625

Criação de alerta no PRTG para monitoramento do evento 4625 referente a falhas de login em ambientes Windows.

Resumo | ||

| ||

Para atender uma demanda no ambiente onde eu trabalho, pesquisei algumas formas de tentar identificar com mais rapidez ataques de força bruta em ambientes Windows. Em análise dos eventos gerados e pesquisas posteriores, constatei que o evento 4625 é responsável por informar sobre tentativas falhas de login no ambiente. | ||

Conforme definição da própria Microsoft: | ||

“Esse evento é registrado para qualquer falha de logon. Ele gera no computador onde a tentativa de logon foi feita, por exemplo, se a tentativa de logon tiver sido feita na estação de trabalho do usuário, o evento será registrado nesta estação de trabalho. Esse evento gera em controladores de domínio, servidores membros e estações de trabalho.” | ||

Máquinas virtuais | ||

Para realizar os testes e configurações, utilizei duas máquinas virtuais Windows Server 2019 e, para simular o brute force, uma máquina atacante com o sistema operacional Kali Linux. Em uma das máquinas Windows realizei a instalação do PRTG. A outra apenas serviu para testes. Detalhe, as máquinas virtuais devem estar se comunicando na mesma rede, para que o PRTG consiga realizar a descoberta de hosts. | ||

Endereços: | ||

| ||

Nos links abaixo é possível realizar o download da versão Trial do Windows Server 2019 e Kali Linux: Windows Server 2019 IsoKali Linux | ||

Instalação PRTG | ||

A instalação do PRTG é bem simples, por isso, não vou demonstrar para conseguir ser bem objetiva. A versão utilizada é a 22.1.74.1869. PRTG | ||

Configuração Windows | ||

Desabilitar o firewall (PRTG e VM Alerta) | ||

Em ambas as máquinas, por estarem em uma rede local, eu desabilitei o Firewall do Windows para prevenir que problemas de comunicação não ocorressem. Caso não seja possível realizar esse processo, deve-se observar na documentação do PRTG as portas necessárias para liberação para que a comunicação entre os hosts seja efetiva. | ||

Para desabilitar o firewall: | ||

| ||

| ||

| ||

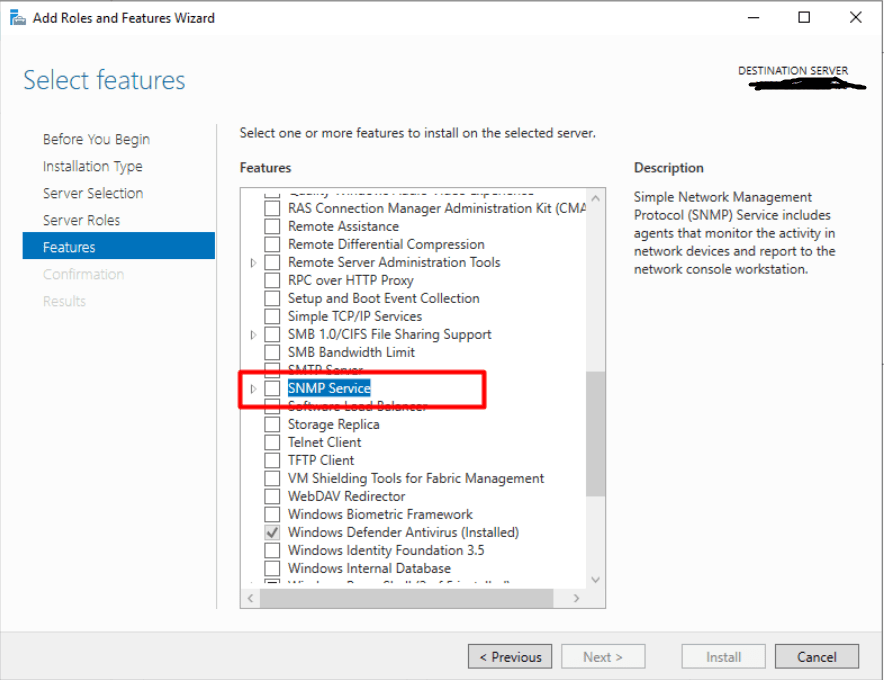

Instalar o SNMP (VM Alerta) | ||

Para que o PRTG se comunique com os hosts na rede, é necessário que a VM a ser monitorada possua o serviço SNMP (Simple Network Management Protocol) instalado e configurado. Esse protocolo tem por objetivo facilitar o monitoramento e gerenciamento de redes. | ||

Abrir o Server Manager (Gerenciador de Servidor) e selecionar a opção conforme imagem: | ||

| ||

Clicar em “Next”: | ||

| ||

Clicar em “Next”: | ||

| ||

Clicar em “Next”: | ||

| ||

Selecionar o serviço SNMP: | ||

| ||

Clicar em “Add Feature” | ||

| ||

Clicar em “Install” | ||

| ||

Aguardar o fim da instalação e clicar em “Close”: | ||

| ||

Configurar o SNMP (VM Alerta) | ||

Após a instalação do serviço, algumas configurações são necessárias. | ||

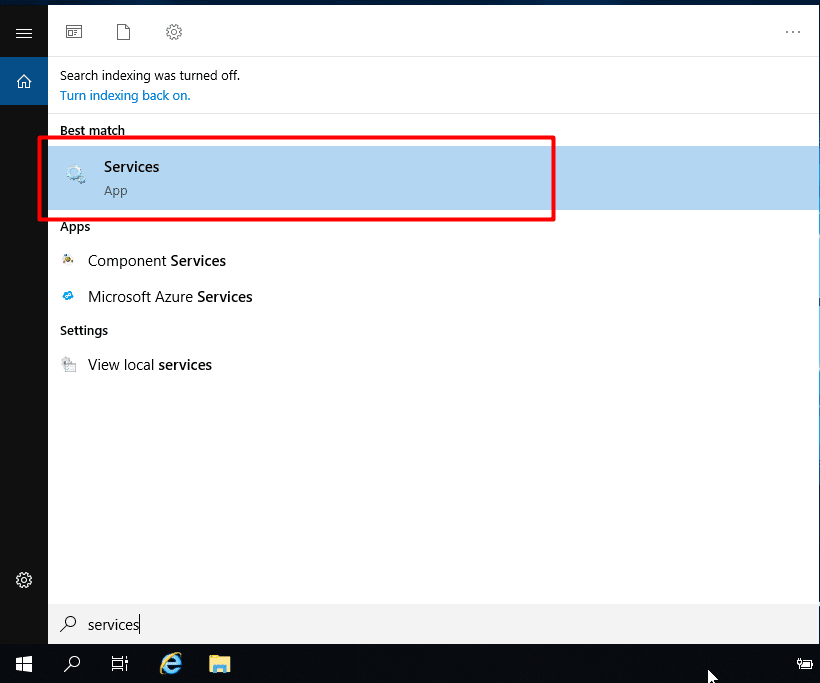

Abrir o “Services”: | ||

| ||

Procurar pelo serviço “SNMP”, clicar com o botão direito e selecionar “Properties”: | ||

| ||

Na aba “Agent” manter todas as opções selecionadas: | ||

| ||

Na aba “Security” adicionar o IP do PRTG e posteriormente clicar em “Apply”: | ||

| ||

Como modificações foram feitas, o ideal é reiniciar o serviço para ter certeza que elas foram aplicadas: | ||

| ||

Criar um usuário no servidor de alerta (VM Alerta) | ||

Seguindo a documentação do PRTG, para monitoramento de eventos do Windows é necessário que seja configurado uma credencial para acesso. Por segurança, eu não quis utilizar nenhum usuário com acesso administrativo. Portanto, é necessário realizar algumas liberações para um usuário não-administrativo conseguir ter acesso aos logs do Windows. | ||

Abaixo o link da documentação com mais detalhes: | ||

No meu caso, não estou utilizando domínio, todas as configurações serão locais. Ainda assim, é perfeitamente possível adaptar as configurações em um ambiente com AD. | ||

Abrir o “Computer Management”: | ||

| ||

Em “Local Users and Groups”, selecionar “Users”: | ||

| ||

Com o botão direito clicar em “New User”: | ||

| ||

Eu coloquei o nome de “prtg”, mas pode ser qualquer um: | ||

| ||

Adicionar permissões para o usuário (VM Alerta) | ||

Ainda no “Computer Management” selecionar a opção “Groups” e adicionar o usuário “prtg” aos seguintes grupos:-Distributed COM Users-Event Log Readers-Performance Monitor Users | ||

| ||

As permissões do usuário devem ficar da seguinte forma: | ||

| ||

Abrir o “Run” (Executar) e digitar wmimgmt.msc: | ||

| ||

Clicar com o botão direito sobre WMI Control e selecionar: | ||

| ||

Na aba “Security”, selecionar “Root” e clicar em “Security”: | ||

| ||

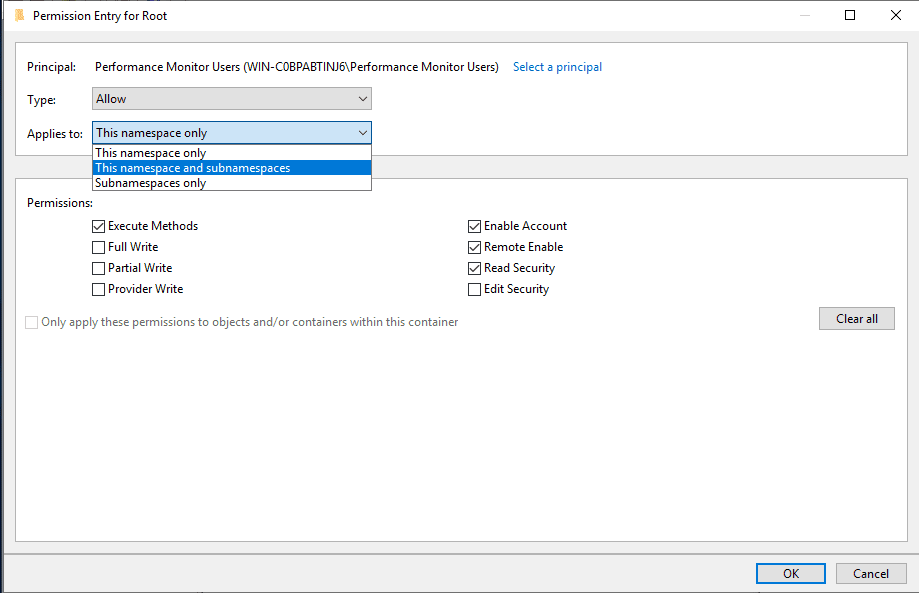

Adicionar o grupo “Performance Monitor Users” e definir as seguintes permissões: | ||

| ||

Ainda nessa aba, clicar em “Advanced”. Posteriormente selecionar o grupo recém adicionado e clicar em “Edit”: | ||

| ||

Definir as configurações conforme imagem e clicar em “OK”: | ||

| ||

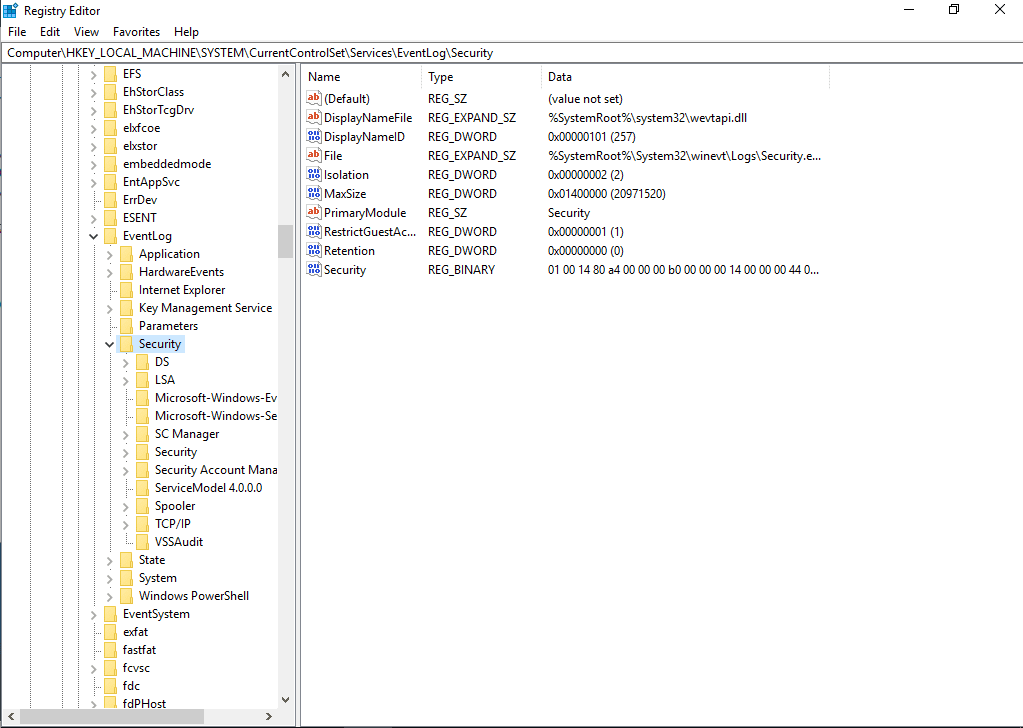

Abrir o “Run” e digitar “regedit”: | ||

| ||

Seguir pelo caminho HKEY_LOCAL_MACHINE\SYSTEM\CURRENTCONTROLSET\SERVICES\EVENTLOG\SECURITY: | ||

| ||

Clicar com o botão direito na pasta e selecionar “Permissions”: | ||

| ||

Adicionar o usuário “prtg” e definir as seguintes permissões: | ||

| ||

Configurar o sensor no PRTG | ||

Abrir o PRTG e na página inicial clicar em “Adicionar um dispositivo”: | ||

| ||

Essas informações vão depender muito de como já está configurado o PRTG. No meu caso, selecionei a opção Windows\Servidores: | ||

| ||

O nome do dispositivo é apenas para identificação do host, no meu caso coloquei “alerta” seguido pelo IP da VM Alerta: | ||

| ||

Eu optei pela não descoberta de rede, porque o intuito é só adicionar 1 sensor. As credenciais do Windows devem já ser alteradas para que o sensor em questão funcione. Reforço que só é necessário em casos especificos. Para monitoramento de CPU, memória, etc, não é necessário: | ||

| ||

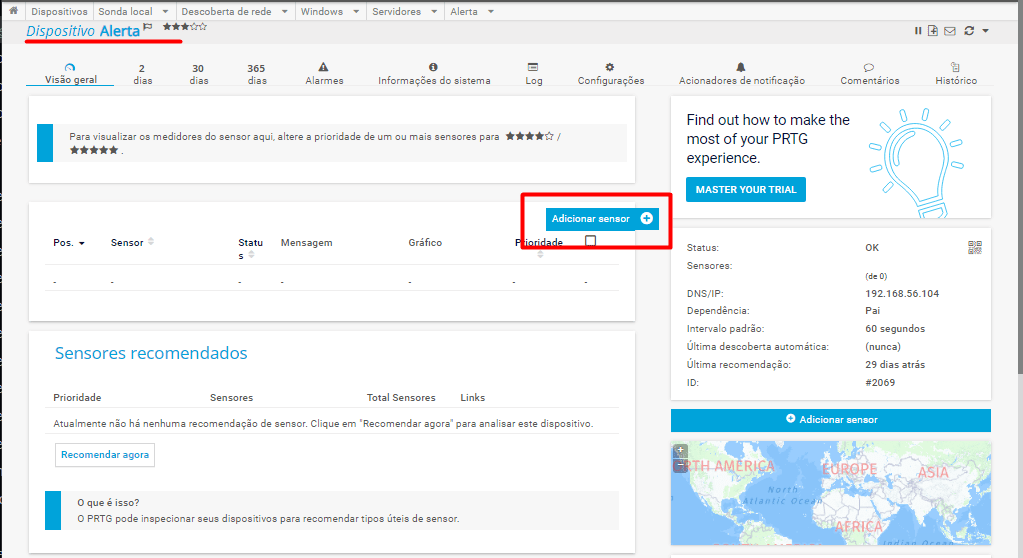

Abrir o dispositivo adicionado e clicar em “Adicionar sensor”: | ||

| ||

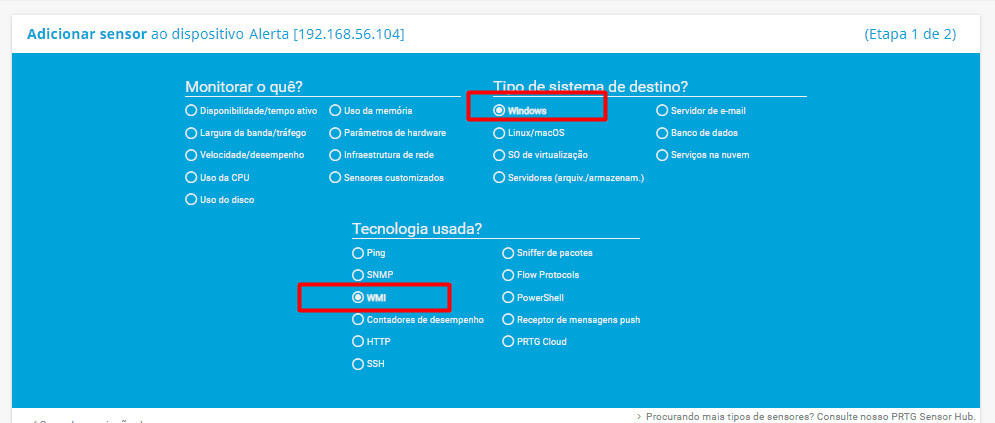

Selecionar no filtro as opções “Windows” e “WMI”: | ||

| ||

Procurar pela opção “Log de Eventos WMI”: | ||

| ||

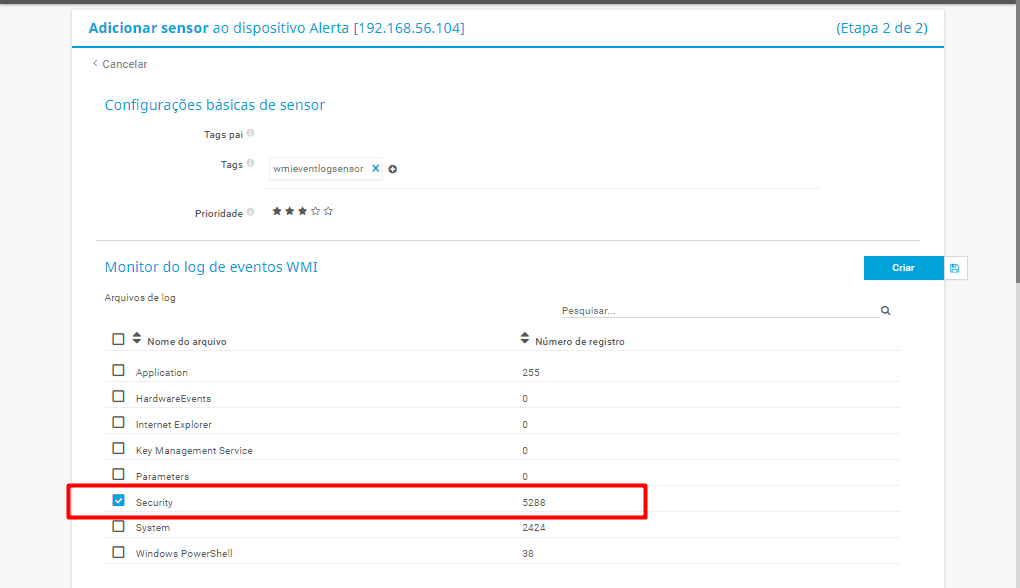

Após a página ser carregada, selecionar a opção “Security”. É a categoria do log que vamos monitorar: | ||

| ||

Mudar as opções “Tipo de Evento” e “Filtrar por ID”: | ||

| ||

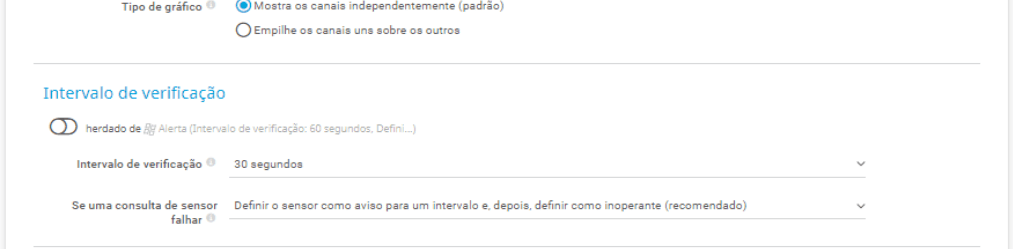

Desmarcar a opção “Intervalo de verificação”, porém manter as configurações pré-definidas. Posteriormente clicar em “Criar”: | ||

| ||

Abrir o sensor recém-criado. Caso o monitoramento não inicie, é possível “forçar” a leitura dos dados clicando em “Examinar agora”: | ||

| ||

Nesse momento o PRTG já está monitorando o evento 4625 na VM Alerta: | ||

| ||

Configurar notificação no PRTG | ||

Abrir o alerta do sensor do evento e clicar na pequena “engrenagem”: | ||

| ||

É possível definir alguns parametros para que o sensor mude de cor baseando-se na quantidade de eventos recebidos. No meu caso, defini os seguintes valores (eventos por segundo): | ||

| ||

Após a configuração: | ||

| ||

Testes | ||

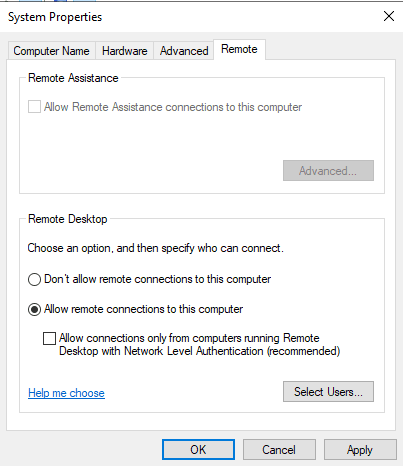

Para realizar os testes no Windows, primeiro habilitei a conexão remota no servidor (VM Alerta). Nas propriedades do computador: | ||

| ||

Remote Settings: | ||

| ||

Manter configuração conforme a imagem: | ||

| ||

Verifiquei se os eventos Security estavam zerados: | ||

| ||

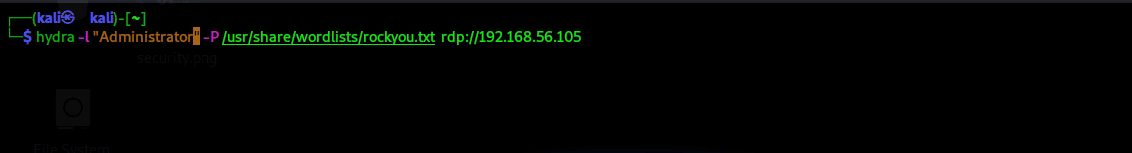

Com a conexão remota ativada no Windows, usei o Hydra no Kali Linux para simular uma tentativa de brute force na VM Alerta: | ||

| ||

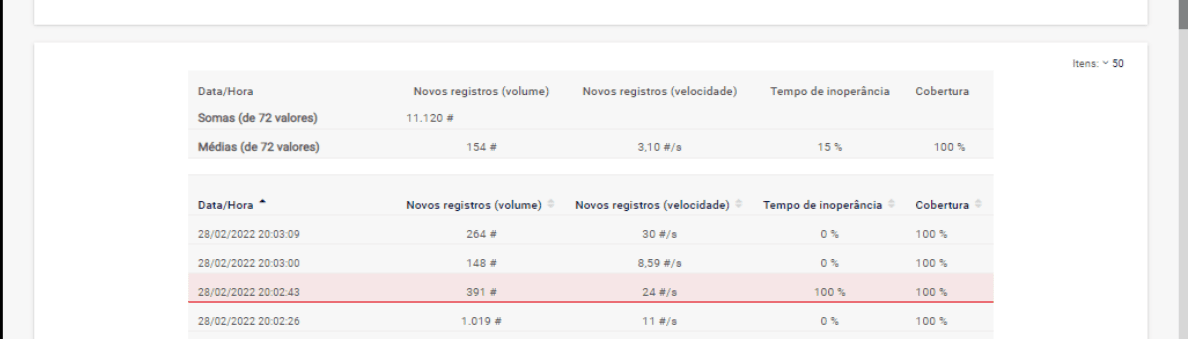

Após executar o comando e filtrando pelo evento 4625: | ||

| ||

Atualizei o monitoramento e o mesmo já apresentou o alerta: | ||

| ||

Consta no histórico também: | ||

| ||

Posteriormente, é possível configurar um alerta por e-mail também. |